Logiciel Cisco IOS version 12.2(23a) sur le routeur en rayons (peut être n'importe quelle version de chiffrement)Ĭisco VPN Client version 4.0(4) sur Windows 2000 Logiciel Cisco IOS version 12.3(6a) sur le routeur concentrateur

Ces configurations ont été testées en utilisant ces versions de logiciel : En raison de l'ID de bogue Cisco CSCea77140 (réservé aux clients enregistrés) vous devez exécuter le logiciel Cisco IOS version 12.3(3) ou ultérieure, ou le logiciel Cisco IOS version 12.3(2)T ou ultérieure, pour que cette configuration fonctionne. Components Usedĭes profils IPSec ont été introduits dans le logiciel Cisco IOS version 12.2(15)T. Conditions préalables Conditions requisesĪucune spécification déterminée n'est requise pour ce document.

La seule différence entre les rayons est la liste d'accès qui fait référence au trafic à crypter.Ĭonsultez l' Exemple de client et serveur EzVPN sur la même configuration de routeur afin d'en apprendre davantage sur le scénario où vous pouvez configurer un routeur en tant que client et serveur EzVPN sur la même interface.Ĭonsultez la page Tunnels LAN à LAN sur un concentrateur VPN 3000 avec un pare-feu PIX configuré pour le protocole DHCP afin de configurer la gamme de concentrateurs Cisco VPN 3000 pour créer des tunnels IPsec dynamiquement avec les pare-feu Cisco PIX distants qui utilisent le protocole DHCP pour obtenir des adresses IP sur leurs interfaces publiques.Ĭonsultez l' Exemple de configuration d'un tunnel IPsec LAN à LAN sur un concentrateur VPN 3000 avec un routeur Cisco IOS configuré pour le protocole DHCP afin de configurer la gamme de concentrateurs VPN 3000 pour créer des tunnels IPsec dynamiquement avec des périphériques VPN distants qui reçoivent des adresses IP dynamiques sur leurs interfaces publiques.Ĭonsultez l' Exemple de configuration IPsec entre un routeur IOS statique et un pare-feu dynamique PIX/ASA 7.x avec NAT afin de permettre au dispositif de sécurité PIX/ASA d'accepter les connexions IPsec dynamiques du routeur IOS®. La configuration de routeur en rayons dans ce document peut être répliquée sur tous les autres routeurs en rayons qui se connectent au même concentrateur.

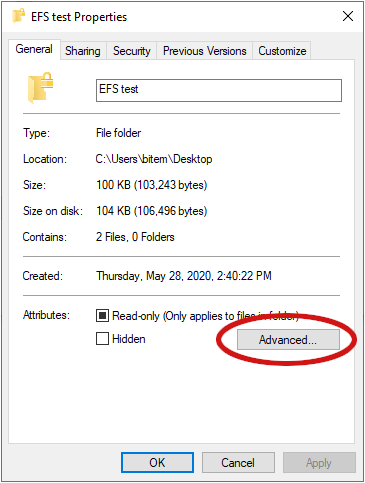

CRYPTER DES DOSSIERS PLUS

Consultez les pages Capacité à désactiver Xauth pour les homologues IPsec statiques et Configuration d'IPSec entre deux routeurs et un client VPN Cisco 4.x pour plus d'informations. Remarque : Vous pouvez également utiliser le mot clé no-xauth avec la commande crypto isakmp key pour contourner Xauth pour les homologues LAN à LAN. Les profils ISAKMP sont le sujet de cette configuration. L'introduction des profils ISAKMP dans la version 12.2(15)T de Cisco IOS® rend cette configuration possible, puisque vous pouvez établir la correspondance sur d'autres propriétés de la connexion (groupe de clients VPN, adresse IP d'homologue, FQDN, etc.) plutôt que seulement sur l'adresse IP d'homologue. Cependant, quand vous désactivez Xauth, cela réduit sa capacité à authentifier les clients VPN. La raison est que l'authentification Xauth pour les connexions client VPN cassent la connexion LAN à LAN. Sans davantage de configuration, l'utilisation d'une clé générique pré-partagée sur le routeur concentrateur n'est pas possible dans cette situation. La raison est que le fournisseur d'accès à Internet fournit souvent des adresses IP dynamiquement en utilisant le protocole DHCP sur ces connexions à faible coût. L'utilisation du protocole DHCP (Dynamic Host Configuration Protocol) est fréquente dans les situations où le rayon est connecté à Internet par l'intermédiaire d'un modem DSL ou câble. Le routeur en rayons dans ce scénario obtient son adresse IP dynamiquement par DHCP. Les clients VPN Cisco se connectent également au concentrateur et utilisent l'authentification étendue (Xauth). Cette configuration montre une configuration LAN à LAN entre deux routeurs dans un environnement hub-spoke.

0 kommentar(er)

0 kommentar(er)